最近几周,我国新冠疫情被有效遏制、整体局面持续向好。各地全面复工、复课的喜讯不断传来,人们的生活也在渐渐回到正常轨道。然而值得关注的是,疫情期间大行其道的网络威胁并未平。近日,CheckPoint安全专家揭示了近几周“新冠”相关的三大网络攻击趋势:新型网络钓鱼活动冒充世卫组织和热门会议平台窃取敏感信息;最近三周平均每周发现19.2万起与新冠病毒相关的网络攻击,比前几周增加了30%;在过去三周内,新注册的新冠病毒相关域名接近2万个,其中17%的域名为恶意或可疑域名。

在很多普通用户、甚至网络安全从业者的思考中,钓鱼邮件或假冒网站早已被归类为技术含量低、或已经“过时”的网络攻击手段。然而,网络世界中正在发生的现实却与这些“假设”大相径庭。仅在4月中旬,谷歌报告称,短短一周内,每天仅通过Gmail发送的与新冠病毒相关的恶意软件和网络钓鱼电子邮件就超过1,800万,此外,每天还有2.4亿封与新冠病毒相关的垃圾邮件。《 Verizons2019 年数据泄露调查报告》显示,32%的企业数据泄露的罪魁祸首是网络钓鱼电子邮件。此外,78%的网络间谍活动都使用了网络钓鱼。因此,毫无疑问,犯罪分子将继续利用人们对新冠疫情的高度关注,冒充世界卫生组织(WHO)、Zoom、微软或谷歌等知名组织和公司,诱骗用户提供敏感信息。

幕后黑手不断进化

CheckPoint安全专家发现,最近有网络犯罪分子冒充世界卫生组织从域名“who.int”发送恶意电子邮件,利用“世卫组织紧急函件:首次新冠病毒疫苗人体试验/结果最新消息”这一主题来诱骗受害者。电子邮件中包含一个名为“xerox_scan_covid-19_urgentinformationletter.xlxs.exe”的文件,该文件含有AgentTesla恶意软件。只要受害者点击该文件,该恶意软件就会自动下载。

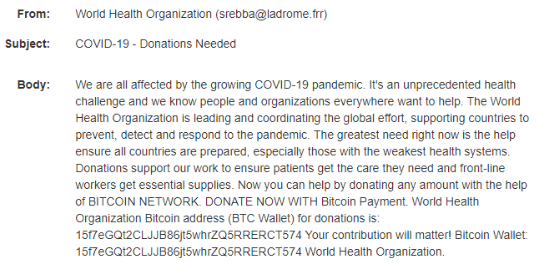

同时,CheckPoint还发现了下面两种勒索电子邮件冒充联合国和世卫组织,要求将捐款转到几个已知受感染的比特币钱包,如下所示:

冒充视频会议应用

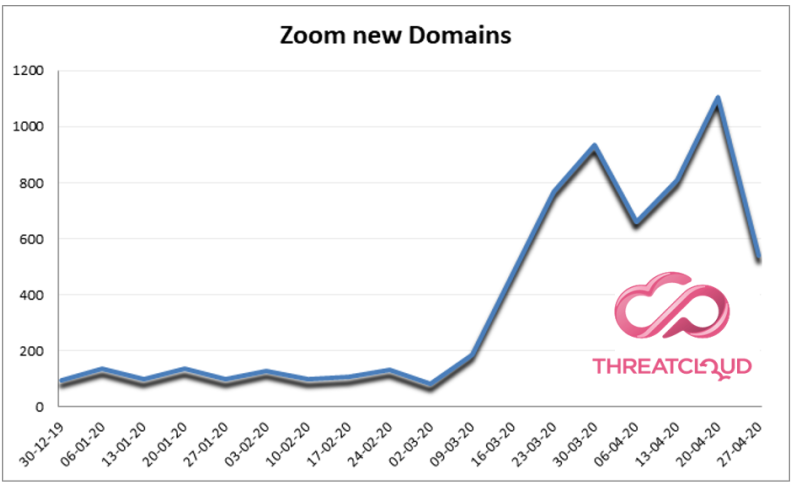

疫情期间,大多数人都在家办公时,CheckPoint曾报道过网络犯罪分子如何利用虚假的 Zoom 域名实施网络钓鱼活动。实际上,仅在过去三周内,与Zoom相关的新域名就注册了约2,500个(2,449个)。1.5%(32个)的域名是恶意域名,其他13%(320个)的域名是可疑域名。自2020年1月至今,全球共注册了6,576个与Zoom相关的域名。

除了冒充Zoom之外,网络犯罪分子还使用MicrosoftTeams和GoogleMeet来诱骗受害者。最近,以“您已被添加到MicrosoftTeams中的团队”为主题的网络钓鱼电子邮件让很多人上当受骗。该电子邮件含有恶意网址,受害者只要点击打开指向该网址的“打开MicrosoftTeams”图标,恶意软件就会自动下载。而MicrosoftTeams的实际链接为“teams.microsoft。

与新冠病毒相关的网络攻击仍在增加

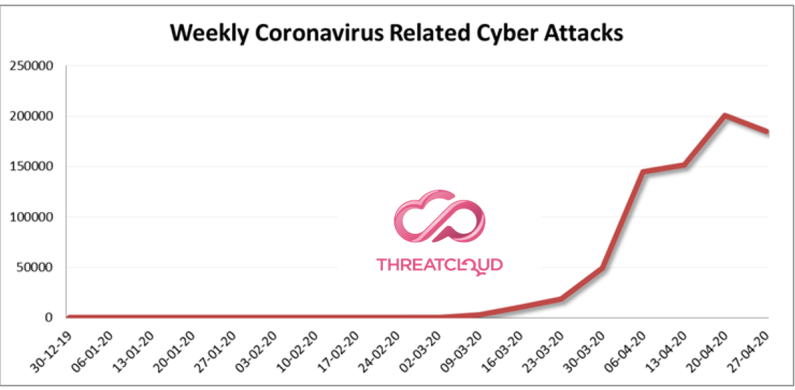

在过去三周内,每周发生的新冠病毒相关攻击多达19.2万起,比前几周增加了30%。CheckPoint将涉及以下内容的攻击定义为新冠病毒相关攻击:域名中带有“corona”/”covid”的网站;采用“Corona”相关文件名的文件;采用与新冠病毒相关的电子邮件主题分发的文件。

该图显示了CheckPoint通过威胁防护技术在网络、端点和移动设备中检测到的,并在全球最强大的威胁情报数据库ThreatCloud中进行存储和分析的所有新冠病毒相关攻击。

防范与新冠病毒相关的网络钓鱼攻击

为确保网络钓鱼攻击成功,不法分子必须通过伪装欺骗用户。为免遭攻击,如果熟悉的品牌或组织机构向您发送任何电子邮件或通信,要求您点击链接或打开附件,无论其内容看起来有多正式,都要时刻保持警惕。合法的电子邮件绝对不会要求您进行这些操作。

下面五条来自CheckPoint安全团队黄金法则可帮助用户确保数据安全:

1.当心相似域名、电子邮件或网站中的拼写错误以及不熟悉的电子邮件发件人;

2.谨慎打开未知发件人通过电子邮件发送的文件,尤其是当其提示您执行某些通常不会执行的操作时;

3.确保产品订购网站的真实性。有一种方法是,不要点击电子邮件中的促销链接,而是从网上搜索相应的商家,从搜索结果页面中点击商家链接。

4.谨防“特价”优惠。“仅需499元即可获得新冠病毒独家疗法”通常不可靠或不可信。目前尚无治愈新冠病毒的有效疗法,即使可以治愈,也绝对不会通过电子邮件提供给您。

5.确保不要在不同的应用和帐户之间重复使用密码。

此外,组织应使用端到端的网络架构来阻止零日攻击,以拦截欺诈钓鱼网站并实时提供密码重用警告。CheckPointInfinity是一个有效的安全平台,它不仅涵盖所有攻击面和攻击途径,而且能提供高级防护来抵御最复杂的零日钓鱼攻击和帐户接管攻击