在全球趋向没有战争的和平年代,互联网领域却在随时上演着一幕幕没有硝烟的攻防战。企业应用、个人信息乃至巨额财产……在网络世界稍有不慎就会造成不可逆的损失。值得庆幸的是,这场战争中有一群身经百战的安全卫士,他们可以在用户遭受威胁时化身网络超级英雄,在帮助用户挽回损失的同时,协助执法机构将黑客绳之于法。接下来,小编就用一次真实案例展示这些网络卫士如何帮助用户化险为夷。

背景

2019 年 12 月 16 日,Check Point 事故响应小组 (CPIRT) 受三家金融服务公司的委托,调查其联合银行账户欺诈性电子转账事件。在这起诈骗事件中,攻击者试图通过四笔银行交易将 110 万英镑转入无法识别的银行账户。在银行的紧急干预下,57 万英镑得到及时挽救,其余资金则有待执法机构进一步调查追回。

如果场景似曾相识,那是因为不久前响应小组刚刚发布了一个由 CPIRT 接手的类似案件的报告。在该案件中,黑客窃取了中国风投公司向一家以色列初创企业提供的 100 万美元资金。

随着调查逐步展开,幕后黑手“Florentine Banker”组织露出了真面目。从攻击者数月以来对受害者的监控,到他们逐步将数十万美元从毫无戒心的组织手里挪到自己的口袋中,这起复杂商务电子邮件入侵 (BEC) 攻击的细节也全部浮出了水面。

目标

在深入研究收集到的所有证据之前,我们先来快速了解一下受害组织的整体情况。受害组织是英国和以色列的三家大型金融公司,他们通常每周都会为新合作伙伴和第三方提供商处理并转移大量资金,并使用 Office 365 作为全公司的主要电子邮件提供商。

犯罪的逐步开展

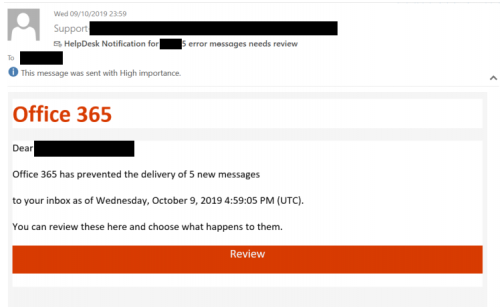

锁定目标之后,Florentine Banker 黑客组织先对目标公司内的个人发起有针对性的网络钓鱼攻击。这些人可能是首席执行官、首席财务官或组织内负责执行金钱交易的任何其他关键人员。

在这次案例中,第一批网络钓鱼电子邮件仅瞄准了两名人员,并通过其中一人获得了用户凭证。这些网络钓鱼攻击交替使用不同的方法持续了数周,偶尔会攻击新的员工,直到掌握公司整体财务状况为止。

Florentine Banker 组织发送的网络钓鱼电子邮件

第一步:观察

攻击者控制受害者的电子邮件帐户后,便立即开始阅读电子邮件,以了解:

受害者的各个转账渠道。

受害者与客户、律师、会计和银行等其他第三方的关系。

目标公司内部的关键角色。

Florentine Banker 会在干预邮件通信前花费数天、数周甚至数月的时间进行侦察,并耐心地绘制目标公司的业务计划和流程。

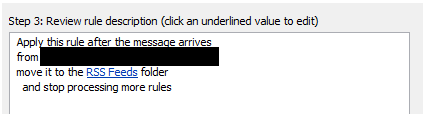

第二步:控制并隔离

将目标公司研究透彻后,攻击者便开始创建恶意邮箱规则,将受害者与第三方和内部同事隔离开来。这些电子邮件规则会将内容或主题中含有重要信息的电子邮件转移到受黑客组织监控的文件夹中,从而实质上构成一种“中间人”攻击。

例如,任何包含“发票”、“退回”或“失败”等预定义词的电子邮件都将被移到受害者不常用的另一个文件夹,比如“RSS Feeds”文件夹。

Outlook 电子邮件规则 — 演示

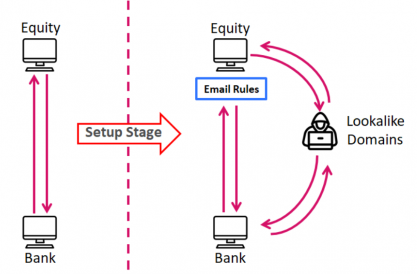

第三步:相似的设置

为了进行下一个环节,攻击者注册了相似的域,这些域看起来与电子邮件拦截目标的合法域非常相似。例如,如果“finance-firm.com”和“banking-service.com”之间存在通信,攻击者就会注册“finance-firms.com”和“banking-services.com”等类似的域名。

设置完成后,攻击者便开始从相似域发送电子邮件。他们要么创建新对话,要么继续现有对话,让受害者误以为这些电子邮件来自合法用户,并且不会注意到发送域名的微小变化。

电子邮件流程示例:设置前和设置后

第四步:发起欺诈

在此阶段,攻击者对公司的入站电子邮件流量具有高度控制权,并且可以伪造看似合法并受信任的电子邮件,而无需从真正的公司帐户发送任何电子邮件。

然后,攻击者再开始注入欺诈性银行账户信息,方法有两种:

拦截合法电汇交易 — 攻击者先阅读公司电子邮件,了解汇款计划,然后利用在设置阶段准备的基础架构提供“新”银行账户信息,让受害者将资金转到自己的银行账户中。 在本次案例中,攻击者发现目标公司计划与第三方进行交易,并建议使用英国银行账户来加快此过程。但收件方表示他们没有英国银行账户。黑客组织趁机而入,提供了一个英国银行账户。

生成新电汇请求 — 攻击者将在侦察阶段了解一些转账细节,包括目标公司的汇款程序、审批周期以及最重要的公司关键负责人和交易银行信息。在我们的案例中,Florentine Banker 搜查了目标公司与其转账银行之间的电子邮件往来,并使用从中获取的信息与转账银行联系人联系,通知其进行新的汇款交易。

最后一步:转账

Florentine Banker 会一直操纵对话,直到第三方批准新银行信息并确认交易为止。如果银行由于账户币种不匹配、收款人姓名有误或任何其他原因而拒绝交易,则攻击者将修复拒绝会话,直到钱到手为止。

这在诈骗案例中很常见。攻击者会监视与银行联系人的通信往来,一旦有阻碍汇款的地方,便立即进行修复,从而成功操纵所有人把钱转到自己的账户中。Florentine Banker 组织前后通过三笔无法撤销的交易诈骗了约 600 万英镑。

其他目标

在调查 Florentine Banker 黑客组织的上述操作时,Check Point事故相应小组收集了一些证据信息并观察了黑客使用的各个域名。

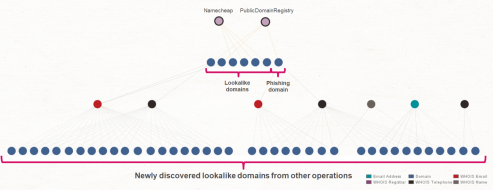

攻击者共使用了七个不同的域,均为相似域或提供网络钓鱼网页的网站。

事故相应小组可以通过从域的 WHOIS 信息(注册名称、电子邮件、电话号码)中收集的数据推测攻击者的其他行动,并根据具有唯一性的 WHOIS 信息找到了 2018-2020 年期间注册的其他 39 个相似域,这些域名显然是想尝试伪装成被 Florentine Banker 瞄准的各个合法公司。

域名调查结果 Maltego 视图

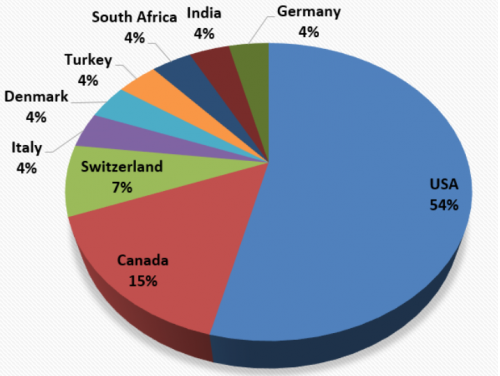

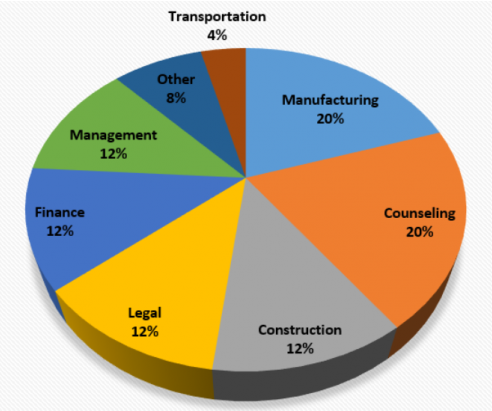

以下是小组根据发现的相似域,推测得出的 Florentine Banker 在不同国家和行业的攻击目标细分图。

不同国家的受害者不同行业的受害者

Florentine Banker 的来历

事故相应小组虽然没有调查到有关 Florentine Banker 来历的确切证据,但也从蛛丝马迹中捕捉到了一些线索:

仅拦截和修改了英语会话或交易。

在潜入受害组织的这两个月内,Florentine Banker 均从周一到周五开展行动。

欺诈性银行账户位于中国香港和英国。

有几封希伯来语电子邮件包含一些重要信息,但它们却未被攻击者使用,因此我们猜测攻击者不会讲希伯来语。

Florentine Banker 组织要求直接从受害者银行联系人处进行电汇时,使用了一家中国香港公司的名称。该公司可能是伪造的,也可能先前注册而后又倒闭的。

为了保护潜在受害者的隐私,我们不会公开相似域名或目标攻击品牌。Check Point Research 正在努力联系这些公司,防止它们成为下一个 BEC 诈骗受害者。

结语

私募股权和风险投资公司已成为 BEC 攻击者眼中的主要目标。由于风险投资公司经常向新合作伙伴和收件方汇转大量资金,这使它们成为诱导进行新欺诈性交易的理想对象。

事实证明,经过至少几年的攻击实战和技术打磨,Florentine Banker 组织已经成为一个阴险老辣而又懂得灵活应变的黑客高手。

除了最初的攻击目标外,这些攻击技术(尤其是相似域)也会对相似域通信中所涉及的第三方构成重大威胁。当主要攻击目标从网络中检测到并消除威胁后,攻击者可能会继续尝试向已建立信任关系的第三方发起欺诈活动。

如何保护自己

电子邮件是迄今为止攻击者入侵企业网络的第一大媒介,其中网络钓鱼是最常见的威胁。网络钓鱼电子邮件可诱骗用户公开企业登录凭证或单击恶意链接/文件。企业必须部署电子邮件安全解决方案,利用不断更新的安全引擎自动防御此类攻击。

教育员工 — 适当对员工进行有关最新威胁形势的持续教育。

如需电子转账,请务必致电汇款方或收款方进行二次验证。

如果用户在公司内部检测到类似的威胁,请务必也通知所有业务合作伙伴 — 否则只要延迟一步就会被黑客抢占先机。

为了保障电子邮件安全,Check Point 基于人工智能的安全引擎引入了一个高级反网络钓鱼引擎,可通过行为分析防止文中案例的悲剧再次上演。