9、“麒麟2.1”的勒索病毒

2018年3月1日,监测到了“麒麟2.1”的勒索病毒。通过QQ等聊天工具传文件方式传播,一旦中招就会锁定电脑文件,登录后会转走支付宝所有余额。中招后,它会锁定电脑文件,表面上要求扫码用支付宝付款3元,但实际上扫码是登录支付宝,登录后会转走支付宝所有余额。

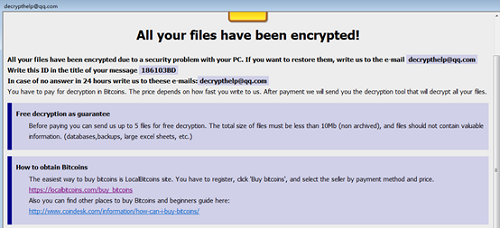

10、2018年3月,CrySiS勒索病毒爆发

服务器文件被加密为.java后缀的文件,采用RSA+AES加密算法,主要运用了Mimikatz、IP扫描等黑客工具,进行RDP爆破,利用统一密码特性,使用相同密码对全网业务进行集中攻击,通过RDP爆破的方式植入,同时此勒索病毒在最近也不断出现它的新的变种,其加密后缀也不断变化之中。

11、2018年12月1日,一个以微信为支付手段的勒索病毒在国内爆发

几日内,该勒索病毒至少感染了10万台电脑,通过加密受害者文件的手段,已达到勒索赎金的目的,而受害者必需通过微信扫一扫支付110元赎金才能解密。

2018年6月,罗某某自主研发出病毒“cheat”,用于盗取他人支付宝的账号密码,进而以转账方式盗取资金。

同时制作内含“cheat”木马病毒代码的某开发软件模块,在互联网上发布,任何通过该开发软件编写的应用软件均包含木马病毒代码,代码在后台自动运行,记录用户淘宝、支付宝等账号密码,以及键盘操作,上传至服务器。此外,嫌疑人通过执行命令对感染病毒的计算机除系统文件、执行类文件以外的所有文件进行加密,随后弹出包含解密字样和预置微信收款二维码的勒索界面,解密程序标题显示“你的电脑已被加密,请执行以下操作,扫一扫二维码,你需要支付110进行解密”。

4 常见传播方式

勒索病毒的传播方式有很多,比如服务器入侵传播、利用漏洞传播、邮件附件传播、通过软件供应链传播和挂马网页传播等,我们这里总结了几种最常见传播方式。

4.1邮件附件传播

通过伪装成产品订单详情或图纸等重要文档类的钓鱼邮件,在附件中夹带含有恶意代码的脚本文件。一旦用户打开邮件附件,便会执行里面的脚本,释放勒索病毒。这类传播方式的针对性较强,主要瞄准公司企业、各类单位和院校,他们最大的特点是电脑中的文档往往不是个人文档,而是公司文档。最终目的是给公司业务的运转制造破坏,迫使公司为了止损而不得不交付赎金。

如Locky病毒,该病毒一般是通过邮件方式进行传播,黑客对目标对象发送带有附件的恶意邮件,员工或者领导一旦打开附件后,电脑、手机上的各种重要文件,包括软件源代码、Word、PPT、PDF、图片等都会被加密,无法正常使用。

4.2服务器入侵传播

以Crysis家族为代表的勒索软件主要采用此类攻击方式。黑客首先通过弱口令、系统或软件漏洞等方式获取用户名和密码,再通过RDP(远程桌面协议)远程登录服务器,一旦登录成功,黑客就可以在服务器上为所欲为,例如:卸载服务器上的安全软件并手动运行勒索软件。所以,在这种攻击方式中 ,一旦 服务器被入侵,安全软件一般是不起作用的。

服务器能够被成功入侵的主要原因还是管理员的帐号密码被破解。而造成服务器帐号密码被破解的主要原因有以下几种:为数众多的系统管理员使用弱密码,被黑客暴力破解;还有一部分是黑客利用病毒或木马潜伏在用户电脑中,窃取密码;除此之外还有就是黑客从其他渠道直接购买账号和密码。黑客得到系统管理员的用户名和密码后,再通过远程登录服务器,对其进行相应操作。

4.3软件供应链攻击传播

软件供应链攻击是指利用软件供应商与最终用户之间的信任关系,在合法软件正常传播和升级过程中,利用软件供应商的各种疏忽或漏洞,对合法软件进行劫持或篡改,从而绕过传统安全产品检查达到非法目的的攻击类型。

2017年爆发的Fireball、暗云III、类Petya、异鬼II、Kuzzle、XShellGhost、CCleaner等,以及2018年12月被曝光的国产“cheat”后门事件均属于软件供应链攻击。而在乌克兰爆发的类Petya勒索软件事件也是其中之一,该病毒通过税务软件M.E.Doc的升级包投递到内网中进行传播。

4.4漏洞传播

漏洞传播存在多种类型。

1、通过服务器弱口令传播

如Rapid勒索病毒,根据部分网友在部分论坛中的反馈发现,该病毒通过服务器弱口令方式传播。

2、永恒之蓝系列

①Wannacry及其变种可谓该系列病毒中最为臭名昭著的一类了,爆发以来造成的损失不计其数,包括安全狗在内的众多厂商均针对该系列病毒推出过解决方案。

②Petya勒索病毒的变种。使用的传播攻击形式和WannaCry类似,但该病毒除了使用了永恒之蓝(MS17-010)漏洞,还罕见的使用了黑客的横向渗透攻击技术,利用WMIC/PsExec/mimikatz等

③Satan勒索病毒。通过永恒之蓝漏洞攻击工具在局域网内横向传播,主动入侵未安装补丁的服务器

3、利用挂马网页传播

通过入侵主流网站的服务器,在正常网页中植入木马,让访问者在浏览网页时利用IE或Flash等软件漏洞进行攻击。这类勒索软件属于撒网抓鱼式的传播,并没有特定的针对性,一般中招的受害者多数为裸奔用户,未安装任何杀毒软件。

4、复合传播方式

I、GandCrab家族勒索病毒

传播渠道相对其他家族丰富很多,包括挂马攻击、水坑攻击、漏洞攻击和钓鱼邮件攻击,其中水坑攻击令人防不胜防。水坑攻击传播通过入侵网站后台,将网页内容篡改为乱码,并且提示需要更新字体,诱导用户下载运行“字体更新程序”,实际上用户下载到的是GandCrab2勒索病毒。GandCrab3勒索病毒还通过Bondat蠕虫下载传播。

II、Crysis勒索软件

Crysis这个勒索软件主要通过垃圾邮件、钓鱼邮件、游戏修补程序、注册机、捆绑破解软件等方式传播;有的厂商则认为主要传播方式是利用服务器弱口令漏洞,爆破远程登录用户名和密码,进而通过RDP(远程桌面协议)远程登录目标服务器运行勒索病毒,黑客远程登录服务器后手动操作。

III、GlobeImposter勒索者病毒

GlobeImposter勒索者病毒可以利用电子邮件、文件传输等方式进行扩散,更主要的特点是利用系统的漏洞发起动态攻击。针对企业服务器的攻击以弱口令爆破服务器后远程登录的方式最为常见。黑客使用自动化攻击脚本,暴力破解服务器管理员账号密码,入侵后可秘密控制服务器,卸载服务器上的杀毒软件并植入勒索病毒。

5、总结

黑客为了提高勒索软件的传播效率,也在不断更新攻击方式,钓鱼邮件传播依然是黑客常用的传播手段,服务器入侵的手法更加娴熟运用,同时也开始利用系统自身的漏洞进行传播。

5 针对企业服务器勒索攻击

5.1以企业服务器为攻击目标已成勒索病毒新趋势

从去年下半年开始,勒索病毒在国内的攻击重点开始转向了各类服务器,尤其以windows服务器为甚。黑客利用弱口令和各类系统漏洞,软件漏洞向服务器远程渗透投毒,经常出现一个服务集群多台主机被感染的情况,造成的影响轻则服务中断,有严重的更影响到整个公司的运营,已经成为影响企业安全的一大问题。

企业服务器上的数据文件一旦被加密,将严重威胁到公司的正常运转,企业也更倾向于向不法黑客交付赎金。服务器或将成为不法黑客传播勒索病毒的重点攻击目标。

2018开年以来,针对Windows服务器的勒索病毒攻击此起彼伏,尤其是最近国内数家机构服务器同时被GlobeImposter勒索病毒攻击,黑客在突破企业防护边界后释放并运行勒索病毒,最终导致系统被破坏,日常业务大面积瘫痪,服务器安全问题开始备受关注。

6 勒索攻击发展趋势

1、远程访问弱口令攻击成为主流

许多企业工作中需要进行远程维护,所以许多机器都启用了远程访问。如果密码过于简单,它将很容易被攻击者利用。到了2018年,通过弱口令爆破远程登录服务器、再植入勒索病毒的攻击方式最为常见。几个影响力最大的勒索病毒几乎全都采用这种方式进行传播,感染用户数量最多。

2、勒索病毒变种更新迭代更快

勒索病毒每隔一段时间就会出现一个新变种,有的修改加密算法,增加了加密速度,有的为了对抗查杀,使用了免杀、反逆向、反沙箱等手段。此外有的勒索病毒新版本开始使用随机后缀,从而增加了受害者查找所中勒索病毒类型的难度。

3、国产勒索病毒开始活跃

最近针对国内用户的勒索病毒流行,此类通常会使用全中文的勒索提示界面,个别会要求直接通过微信、支付宝二维码的形式来索取赎金。鉴于国内移动支付操作简单,与其它语言版本的勒索病毒相比,索取的赎金数值不高且支付操作简单,因此受害者支付赎金的可能性更高。

4、勒索门槛越来越低

随着各种编程语言编写的勒索病毒的出现,勒索软件的开发门槛越来越低。而且我们发现继使用PHP、Python等语言之后,另一种更简单易用的脚本语言——AutoIt语言也被发现用于编写勒索病毒,加上网上迅速传播的一些勒索病毒的技术细节,导致了勒索病毒从制作到传播的技术门槛不断降低。

5、内网安全重视程度亟需加强

Wannacry集中爆发在企业和高校等组织的内网,核心原因还是内网安全重视程度不够,MS17-010漏洞迟迟未得到修复,很多内网主机445文件共享端口未被禁用是主要原因。

如果内网提前做安全加固,比如及时修复MS17-010 SMB服务远程代码执行漏洞,针对Windows系统不安全项做核查修复(比如禁用SMB服务),定期异地备份系统数据等亦可避免感染这次的Wannacry勒索蠕虫或降低勒索蠕虫感染带来的损失。无论是内网还是外网,定期的防黑加固甚至一套完整的纵深防御体系建设应该被重视并予以执行。

7 如何防范勒索病毒?

7.1对勒索病毒的方法

第一,已知病毒。对于已知病毒的防范,技术手段比较多,首先是把相关补丁打上,然后将杀毒软件、IPS、WAF等安全设备的事件库升级到最新版本,基本就能有效防范已知的勒索病毒。

第二,未知病毒。对于未知病毒的防范一直以来都是个难点,基本上所有中招的单位中的都是未知勒索病毒。针对这种病毒的防范,只能采用主动防护的措施,从系统底层采用白名单技术,严格控制对系统中文件的操作权限,禁止非信任程序对文件的加密操作,可以有效的防止新勒索病毒的攻击。对勒索病毒的防护还是应该采用主动防护的措施,事先部署防勒索系统,将重要文件保护起来。

勒索病毒以防为主,目前大部分勒索病毒加密后的文件都无法解密,注意日常防范措施:

1、.数据备份和恢复:可靠的数据备份可以将勒索软件带来的损失最小化,但同时也要对这些数据备份进行安全防护,避免被感染和损坏。

2、小心使用不明来源的文件,陌生邮件及附件也需谨慎打开

3、安装安全防护软件并保持防护开启状态

4、及时安装Windows漏洞补丁!

5、同时,也请确保一些常用的软件保持最新版本,特别是Java,Flash和Adobe Reader等程序,其旧版本经常包含可被恶意软件作者或传播者利用的安全漏洞。

6、为电脑设置较强的密码——尤其是开启远程桌面的电脑。并且不要在多个站点重复使用相同的密码。

7、安全意识培训:对员工和广大计算机用户进行持续的安全教育培训是十分必要的,应当让用户了解勒索软件的传播方式,如社交媒体、社会工程学、不可信网站、不可信下载源、垃圾邮件和钓鱼邮件等。通过案例教育使用户具备一定的风险识别能力和意识。

目前,勒索软件仍然是一项顶级的流行性安全威胁。为了攻击大型企业和组织,勒索软件不断研究新型变体,企业机密文件和数据的安全风险与日俱增。结合了基于信任的行为分析和其他反勒索软件功能(如白名单和应用程序控制,行为分析,网络监控,漏洞屏蔽和高仿真机器学习)的跨代技术方式的安全解决方案可以更好地保护企业,同时最大限度地减少对其计算机内部资源的影响。